Phần mềm độc hại này được thiết kế để đánh cắp thông tin nhạy cảm của người dùng và trao quyền kiểm soát thiết bị hoàn toàn cho kẻ tấn công.

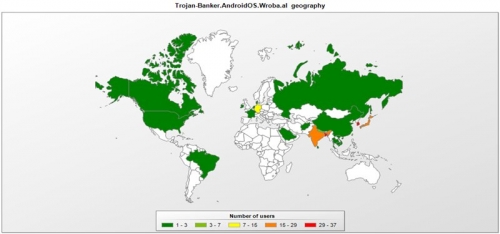

Roaming Mantis được phát hiện trên hơn 150 mạng lưới, chủ yếu ở Hàn Quốc, Bangladesh, Nhật Bản từ tháng 2 đến tháng 4 năm nay.

|

Roaming Mantis được phát hiện chủ yếu ở khu vực châu Á |

Cuộc tấn công chiếm quyền điều khiển DNS cho phép tin tặc chặn lưu lượng truy cập, đưa các quảng cáo giả mạo trên trang web và chuyển hướng người dùng tới trang web được thiết kế để lừa họ chia sẻ thông tin nhạy cảm như thông tin đăng nhập, chi tiết tài khoản ngân hàng,...

“Roaming Mantis là mối đe dọa hoạt động rất linh hoạt và thay đổi rất nhanh. Đây là lý do tại sao chúng tôi công bố các phát hiện của chúng tôi thay vì chờ đợi cho đến khi chúng tôi có tất cả các câu trả lời.", Suguru Ishimaru, Nhà nghiên cứu Bảo mật tại Kaspersky Lab Nhật Bản cho biết.

Kết quả nghiên cứu của Kaspersky Lab chỉ ra rằng, kẻ đứng sau phần mềm độc hại đang tìm kiếm lỗ hổng trên bộ định tuyến và phát tán phần mềm độc hại, chiếm quyền kiểm soát DNS của các bộ định tuyến đã bị lây nhiễm.

|

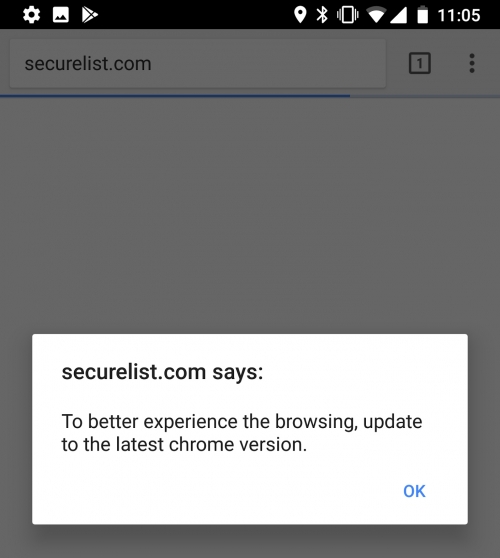

Thông báo của hacker “Để trải nghiệm trình duyệt tốt hơn, vui lòng cập nhật phiên bản Chrome mới nhất”. |

Phương pháp thực hiện vẫn còn là ẩn số. Nhưng một khi DNS bị chiếm quyền kiếm soát, mọi cố gắng truy cập từ người dùng đều dẫn họ đến đường link thể hiện nội dung từ máy chủ của kẻ tấn công cùng thông báo “Để trải nghiệm trình duyệt tốt hơn, vui lòng cập nhật phiên bản mới nhất”.

Và khi click vào đường link, tập tin có tên facebook.apk’ hoặc ‘chrome.apk’ sẽ xuất hiện để người dùng cài đặt. Đây chính là nơi chứa backdoor Android từ hacker.

Vì ứng dụng lừa đảo Roaming Mantis đã chiếm được quyền đọc và viết tin nhắn SMS trên thiết bị, nên nó cho phép kẻ tấn công ăn cắp mã xác minh bí mật để xác thực hai yếu tố cho các tài khoản của nạn nhân.

Theo Kaspersky, phần mềm độc hại Roaming Mantis đã được phát hiện hơn 6.000 lần, mặc dù báo cáo chỉ đến từ 150 người dùng.

"Chúng tôi đã tìm thấy một loạt chứng cứ cho thấy hacker đứng sau nhóm này nói tiếng Trung hoặc tiếng Hàn. Hơn nữa, phần lớn nạn nhân cũng không tập trung ở Nhật Bản. Việc Roaming Mantis tập trung vào Hàn Quốc và Nhật Bản có vẻ là để kiếm tiền'', ông Vitaly Kamluk, Trưởng nhóm Nghiên cứu và Phân tích Toàn cầu khu vực APAC, Kaspersky Lab chia sẻ.

Để tránh việc bị nhiễm Android banking trojan, hãy đảm bảo rằng bộ định tuyến của bạn đang chạy phiên bản mới nhất của phần mềm và được bảo vệ bằng mật khẩu mạnh.

Bạn cũng nên vô hiệu hoá tính năng quản trị từ xa của bộ định tuyến và mã hóa cứng một máy chủ DNS vào cài đặt mạng của hệ điều hành.

Tác giả: H.N

Nguồn tin: Báo VietNamNet